Gjatë dy dekadave të fundit, lufta është zgjeruar përtej përplasjeve të thjeshta fizike duke përfshirë sferën dixhitale.

Si rezultat, aftësitë kibernetike janë rritur, duke i shtyrë vendet, veçanërisht Rusinë dhe Izraelin, të përdorin sulmet kibernetike gjithnjë e më shumë në mbështetje të objektivave të tyre politike, siç tregojnë rastet e mëposhtme studimore.

Estonia 2007

Në pranverën e vitit 2007, Estonia përjetoi atë që u bë i njohur si sulmi i parë kibernetik ndaj një shteti. Kjo fushatë ishte e lidhur me një mosmarrëveshje më të gjerë politike me Rusinë mbi zhvendosjen e një monumenti të epokës sovjetike në Talin. Sulmet kibernetike, të cilat filluan më 27 prill, kishin në shënjestër infrastrukturën e internetit të Estonisë, duke përfshirë bankat, mediat dhe shërbimet qeveritare.

Sulmet kibernetike ishin kryesisht sulme Denial of Service (DoS) dhe Distributed Denial of Service (DDoS). Ata mbytën serverët me valë masive të trafikut të rrjetit të dërguar nga botnets dhe kërkesa të automatizuara, duke ndërprerë shërbimet online në një nivel të paparë.

Përvoja e Estonisë ishte rasti i parë i një kombi që u përball me këtë formë moderne të luftës hibride. Efektiviteti i sulmeve kibernetike ruse ndaj Estonisë u përforcua për shkak të mbështetjes së gjerë të vendit te shërbimet e internet. Në vitin 2000, parlamenti i Estonisë madje e shpalli qasjen në internet një të drejtë të njeriut dhe vendi ka investuar shumë në dixhitalizim.

Këto sulme shënuan dobësitë në një shoqëri shumë të dixhitalizuar, duke treguar rreziqet e përqafimit të dixhitalizimit të gjerë. Sulmet treguan se lufta kibernetike është një mjet serioz për përçarje shoqërore në kontekste ushtarake pasi mund të shkaktojë dëme, por gjithashtu nuk mund të pasohet me asnjë lloj hakmarrjeje ushtarake. Pas sulmit, Estonia krijoi një njësi vullnetare të mbrojtjes kibernetike, diçka që Ukraina po e konsideron gjithashtu aktualisht.

Një aspekt i dukshëm i këtyre sulmeve ishte paqartësia e tyre, pasi një shumëllojshmëri e gjerë aktorësh, duke përfshirë bandat kibernetike besnike ndaj Moskës, i kryen sulmet. Kjo praktikë mund të mundësojë që çdo sponsor shtetëror që orkestron sulmet të mbetet i fshehur dhe të mohojë përfshirjen, pasi atribuimi është i vështirë pa provuar se kush është përgjegjës – gjë që është tepër e vështirë në hapësirën kibernetike.

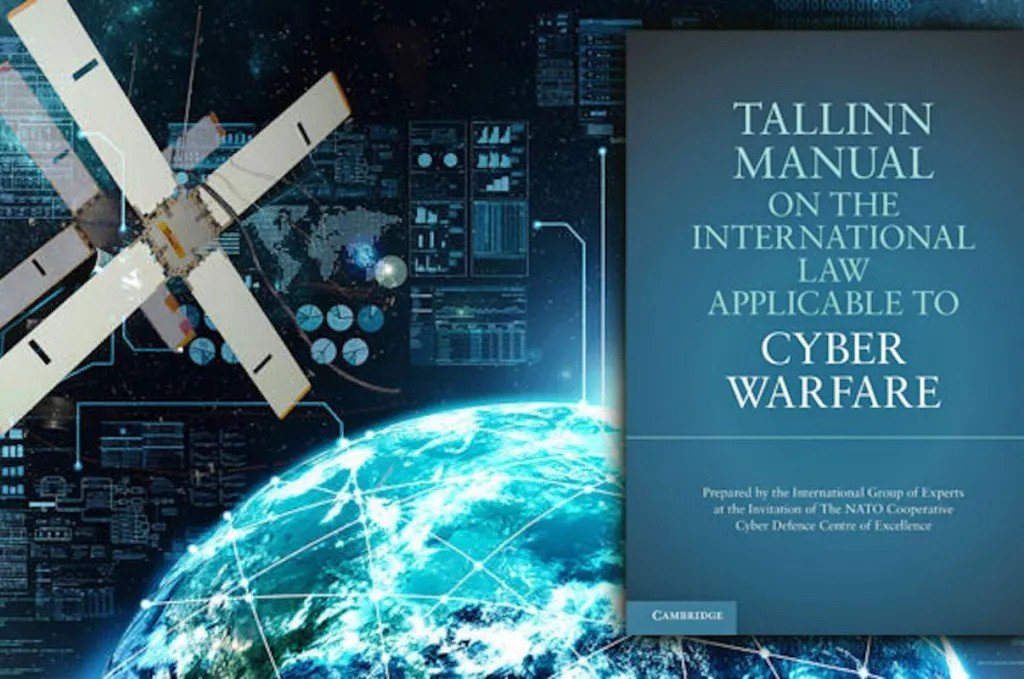

Sulmi i vitit 2007 në Estoni ndihmoi gjithashtu për të përshpejtuar krijimin e ÇDCOE të NATO-s në 2008. Ajo u bë qendra e mbrojtjes kibernetike e NATO-s, e cila sot përfshin mbi 30 anëtarë të NATO-s, me Ukrainën që iu bashkua qendrës në 2023.

Lufta Rusi-Gjeorgji e vitit 2008

Në gusht 2008, gjatë pushtimit të Gjeorgjisë, Rusia kombinoi sulmet kibernetike me veprimet ushtarake në terren. Kjo ishte hera e parë që një përpjekje e tillë e bashkërenduar sishte parë në luftë. Kjo luftë ruso-gjeorgjiane buroi nga konfliktet e ngrira të kontrolluara nga Rusia në Abkhazi dhe Osetinë e Jugut, të cilave presidenti gjeorgjian Mikhail Saakashvili kërkoi t’i jepte fund.

Kjo formë e hershme e luftës kibernetike u karakterizua nga përafrimi i saj me objektivat ushtarake dhe politike të Rusisë, në kontrast me incidentin kibernetik të Estonisë më 2007. Strategjia e Rusisë u përqendrua në kontrollin e kanaleve të komunikimit ushtarak dhe qeveritar gjeorgjian.

Përpara pushtimit fizik, faqet e qeverisë gjeorgjiane përjetuan një sulm parandalues kibernetik që filloi më 20 korrik 2008; Faqja e internetit e presidentit ishte e mbingarkuar nga trafiku, duke përfshirë shprehjen “Fito+dashuri+në+Rusi” dhe ishte jashtë funksionit për 24 orë.

Sulmet u shtuan më 8 gusht me një seri sulmesh DDOS që përkonin me pushtimin rus të Osetisë së Jugut. Këto sulme kibernetike kishin çaktivizuar shumicën e faqeve të internetit qeveritare të Gjeorgjisë deri më 10 gusht. Përballë një ndërprerjeje komunikimi, Gjeorgjia kërkoi strehim kibernetik duke zhvendosur asetet kritike zyrtare të internetit në Shtetet e Bashkuara, Estoni dhe Poloni pa miratimin paraprak të qeverisë amerikane.

Objektivi kryesor i sulmeve kibernetike ruse ndaj Gjeorgjisë ishte izolimi dhe heshtja e vendit. Kjo strategji përfshinte gjithashtu ndërprerjen e bankave gjeorgjiane, të cilat u përballën me një përmbytje transaksionesh mashtruese, duke i shtyrë bankat ndërkombëtare të ndalonin operacionet e tyre në Gjeorgji për të kufizuar dëmin.

Si pasojë, sistemi bankar i Gjeorgjisë ishte i paaftë për 10 ditë. Ky ndërprerje u shtri deri në mbylljen e shërbimeve të telefonisë celulare, duke ndërprerë më tej komunikimin e Gjeorgjisë me botën e jashtme.

Hakerët rusë goditën gjithashtu faqet e internetit komerciale gjeorgjiane, duke shkaktuar dëme ekonomike të ngjashme me përçarjen e përjetuar nga sistemi bankar. Gjatë sulmeve, 35% e rrjeteve të internetit të Gjeorgjisë pësuan funksionim të reduktuar. Dëmi arriti kulmin gjatë pushtimit rus të Osetisë së Jugut midis 8 dhe 10 gushtit.

Në përgjigje të sulmit kibernetik, Gjeorgjia fillimisht u përpoq të filtronte adresat IP ruse. Megjithatë, hakerët rusë u përshtatën shpejt, duke përdorur serverë jo rusë dhe adresa IP të falsifikuara për të vazhduar sulmet e tyre. Kjo seri ngjarjesh tregoi aftësinë e Rusisë për të integruar në mënyrë efektive luftën kibernetike me operacionet ushtarake konvencionale, duke arritur qëllimet e saj strategjike dhe duke vendosur një precedent për konfliktet e ardhshme.

Ofensiva kibernetike e Rusisë tregoi gjithashtu rëndësinë e mbrojtjes jo vetëm të rrjeteve ushtarake, por edhe të rrjeteve kompjuterike civile. Sulmet katalizuan diskutimet e ekspertëve në lidhje me konceptin e një “Pearl Harbor dixhital”, një skenar në të cilin infrastruktura e një kombi është mbingarkuar dhe mbyllet përmes sulmeve të bazuara në internet.

Shumë parashikuan gjithashtu se pushtimi i Ukrainës nga Rusia në vitin 2022 do të çlironte një “Parl Harbor dixhital”.

Kirgistani 2009

Në janar 2009, Kirgistani kishte në territorin e tij një bazë ushtarake amerikane, bazën ajrore Manas, që luajti një rol strategjik në operacionet ushtarake amerikane në Afganistan. Rusia, duke kërkuar të zgjerojë sferën e saj të ndikimit në Azinë Qendrore, donte të pakësonte praninë amerikane në rajon dhe po negocionte me qeverinë e Kirgistanit për bazën ajrore.

Ndërsa negociatat ishin duke u zhvilluar, hakerat rusë kryen një sulm DDoS kundër Kirgistanit. Sulmi mori dy nga katër ofruesit kryesorë të shërbimit të internetit të Kirgistanit.

Sulmi kibernetik ishte pjesë e një strategjie më të gjerë nga Rusia për të bërë presion ndaj qeverisë së Kirgistanit, pasi përkoi me negociatat dhe diskutimet në lidhje me bazën ushtarake amerikane. Pas sulmit kibernetik dhe në mes të negociatave në vazhdim, Kirgistani njoftoi vendimin e tij për të mbyllur bazën ushtarake amerikane.

Sulmi kibernetik i vitit 2009 i Rusisë ndaj Kirgistanit vazhdoi t’i tregojë udhëheqjes ruse rolin në rritje të aftësive kibernetike si mjete të luftës dhe se si ato mund të përdoren për të kërcënuar vendet e tjera.

Lufta kibernetike Izrael-Iran

Që nga Revolucioni Islamik i vitit 1979 në Iran, ka pasur një konflikt katër dekadash midis Iranit dhe Izraelit. Revolucioni solli një regjim të ri islamik në Iran, i cili miratoi kauzën palestineze dhe ndërpreu marrëdhëniet diplomatike me Izraelin.

Rivaliteti është shtrirë përtej konfrontimit të drejtpërdrejtë në një luftë ‘prokure’, me Iranin që mbështet grupet terroriste duke përfshirë Hezbollahun në Liban dhe Hamasin në Gaza, të dyja që kufizohen me Izraelin.

Sidoqoftë, lufta përfundimisht do shtrihej në një konflikt të drejtpërdrejtë midis Iranit dhe Izraelit në hapësirën kibernetike. Lufta kibernetike ishte bërë një front i ri në këtë konflikt deri në vitin 2010, megjithëse shtrirja mbetet kryesisht e pazbuluar pasi asnjë nga kombet nuk e pranon hapur se ka nisur sulmet kibernetike kundër tjetrit.

Izraeli, shpesh në bashkëpunim me Shtetet e Bashkuara, dyshohet se ka kryer disa operacione të sofistikuara kibernetike që synojnë programin bërthamor të Iranit. Sulmi më i dukshëm në luftën kibernetike ishte zbulimi i virusit Stuxnet në kompjuterët e centralit bërthamor të Iranit në Bushehr në vitin 2010.

Virusi Stuxnet që besohet se ishte një krijim i përbashkët i Izraelit dhe Shteteve të Bashkuara përmes Operacionit të Lojërave Olimpike, u projektua për të shkaktuar dëme fizike duke përshpejtuar dhe shkatërruar centrifugat IR-1, duke çuar në shkatërrimin e rreth 1,000 nga 9,000 centrifugave në Natanz.

Stuxnet ndërpreu në mënyrë efektive prodhimin në Natanz duke dëmtuar pajisjet e objektit. Irani ia atribuoi këtë sulm Izraelit dhe Shteteve të Bashkuara.

Në përgjigje të incidentit të Stuxnet, Irani forcoi ndjeshëm aftësitë e tij kibernetike, duke rritur masat mbrojtëse dhe sulmuese. Midis 2012 dhe 2015, buxheti i sigurisë kibernetike i Iranit u rrit me rreth 1200% dhe, pas Stuxnet, Irani filloi të përqendronte shumicën e spiunazhit të tij kibernetik kundër Izraelit.

Në një konferencë teknologjike të vitit 2019, kryeministri izraelit Benjamin Netanyahu pretendoi se Irani po kryente vazhdimisht sulme kibernetike që synonin infrastrukturën kritike të Izraelit.

Në prill 2020, Izraeli përjetoi një sulm kibernetik në objektet e tij të ujit dhe kanalizimeve, duke çuar në ndërprerje të përkohshme në sistemet lokale të ujit. Fillimisht i atribuar një mosfunksionimi teknik nga qeveria izraelite, më vonë u identifikua si një sulm nga Irani.

Si përgjigje, Izraeli nisi një sulm kibernetik hakmarrës muajin pasardhës kundër Portit Shahid Rajee, duke synuar sistemet operative të kompanive private të transportit detar. Pasojat ishin të përhapura, duke shkaktuar bllokim të zgjatur të rrugëve dhe rrugëve ujore.

Sulmi iranian ndaj Izraelit besohet të ketë synuar furnizimin me ujë duke rritur klorin në ujin që shpërndahet në zonat e banuara.

Yigal Unna, kreu i Drejtorisë Kombëtare Kibernetike të Izraelit, besonte se nëse sulmi nuk do ishte zbuluar në kohë, klori ose kimikate të tjera mund të ishin përzier në furnizimin me ujë, duke helmuar shumë civilë.

Në vitin 2021, Izraeli u akuzua nga Irani për kryerjen e një sulmi kibernetik që shkatërroi shumë nga pikat e karburantit të vendit duke sabotuar një sistem pagese, duke lënë shumë njerëz të paaftë për të blerë karburant për automjetet e tyre.

Ndërsa kombet angazhohen në mënyrë rutinore në hetimin e shërbimeve publike të njëri-tjetrit për të identifikuar dobësitë dhe për të krijuar një prani të vazhdueshme, përshkallëzimi i sulmeve aktuale është një gjë e rrallë. Por nëse shtetet duan të ekzekutojnë sulme kibernetike në shkallë të gjerë kundër infrastrukturës civile, pasojat mund të jenë vdekjeprurëse për popullsinë civile.

Një krahasim i rasteve, duke filluar me sulmet kibernetike ndaj Estonisë në vitin 2007, me operacionet komplekse kibernetike kundër Ukrainës deri në vitin 2022 ofron një pasqyrë se si Rusia i ka zhvilluar fushatat e saj kibernetike në të kaluarën, si janë zhvilluar aftësitë e saj dhe se si strategjitë kibernetike mbështesin qëllimet politike.

*David Kirichenko është një inxhinier sigurie ukrainas-amerikan dhe gazetar i pavarur. Që nga pushtimi i plotë i Ukrainës nga Rusia në vitin 2022, ai ka marrë një rol aktivist civil.

VINI RE: Ky material është pronësi intelektuale e Asia Times

Përgatiti për Hashtag.al, Klodian Manjani